在网络安全风险不断向政治、经济、文化等领域传导渗透以及国家积极发展内外合作关系的大背景下,高校网络安全防护进入攻坚期。如今,在网络安全资源有限的情况下,如何有针对性地选择网络防御策略,从而使防御效果最大化,是各高校需要不断探索的新课题。对此,笔者认为,需要引入风险管理,尤其是风险评估环节,先对学校的整体网络安全状况进行风险评估,再根据风险大小排查出需要立即处理的风险项并进行处置。

网络安全策略内视

网络安全策略主要包括互联网暴露面收敛性、账号泄露排查、供应链排查等。例如,内外网进行多轮漏洞扫描,清除隐患点;清理弱口令(VPN、统一身份认证、重要应用系统);收回所有厂商的特权账号,如WAF、防火墙、流量分析等安全设备的白名单IP;通过搜索引擎查找是否存在学校统一身份认证或校园VPN账号密码等信息泄露;启用堡垒机双因素认证;搜索学校所有使用的系统是否存在源码泄露的情况;内网重要网段均部署蜜罐,外网部署1~2个蜜罐;重要服务器上安装HIDS或EDR;代码托管网站(如GitHub)上设置诱饵并配合蜜罐,精准掌握攻击来源;重要的服务器设置ACL以及主动外联请求的策略,只能允许访问必须的网站和端口;所有系统的流量都被捕获并送给态势感知系统分析,尤其是一些重要系统、门户网站、VPN等;网络设备和虚拟化管理平台设置源IP访问限制等。

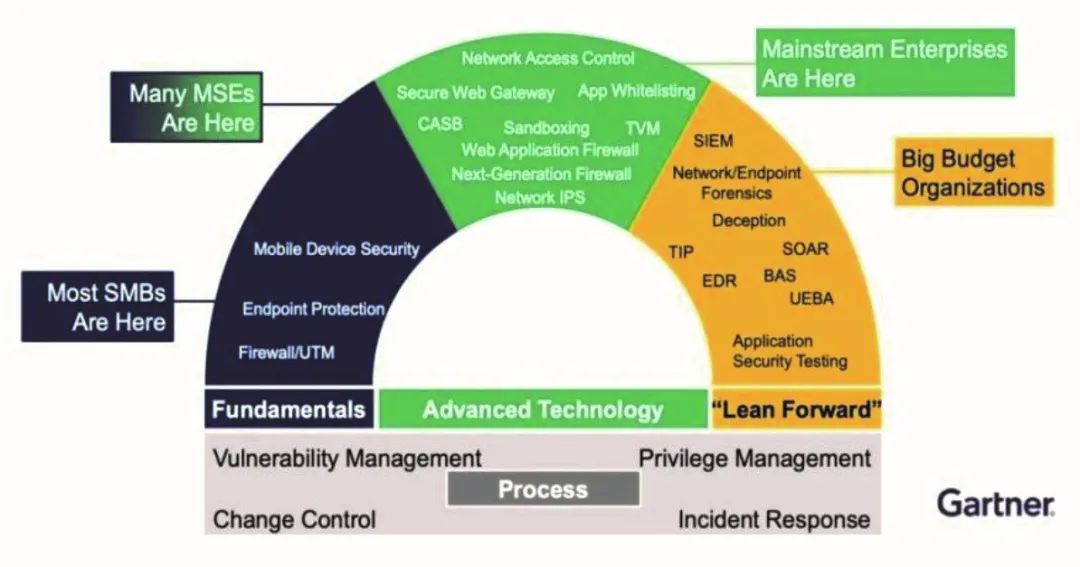

网络安全策略的实施需要网络安全投入,如增加网络安全设备、网络安全团队人力等资源。网络安全投入最直接的体现是提高网络安全成熟度,图1为Gartner的网络安全成熟度与支出图。网络安全成熟度越高,需要的投入也越大。

图1 网络安全成熟度与支出

网络安全是为业务服务的,安全团队要避免过分追求安全技术,为了安全做安全。尤其是在时间和资源有限的情况下,安全团队需评估自身所要达成的成熟度目标,基于风险评估的方法,选择合适的流程、技术和策略,以期达到理想效果。

网络安全现状与理想状态

华中师范大学网络安全现状分析

第一,信息资产复杂。信息系统数量多,建设单位杂,安全管理困难;部分系统部署在公有云,难以监管;部分系统长期“带病上班”。第二,漏洞难以修补。系统老旧,打补丁后系统不能正常运行;重建设、轻运维,日常安全维护缺失。第三,安全意识不足。弱口令、默认口令问题突出;被入侵后损失不太明显,安全往往得不到重视;老师和学生的个人信息和海量数据敏感度高。第四,网络环境复杂,用户需求复杂。第五,难以应对有组织的攻击。对复杂攻击的感知能力不足;对钓鱼邮件、0day、社工等高级攻击手法的发现手段不足。第六,安全设备的防护效果缺乏验证。安全设备缺失;安全设备的配置没有根据业务进行调整。

理想的网络安全状态

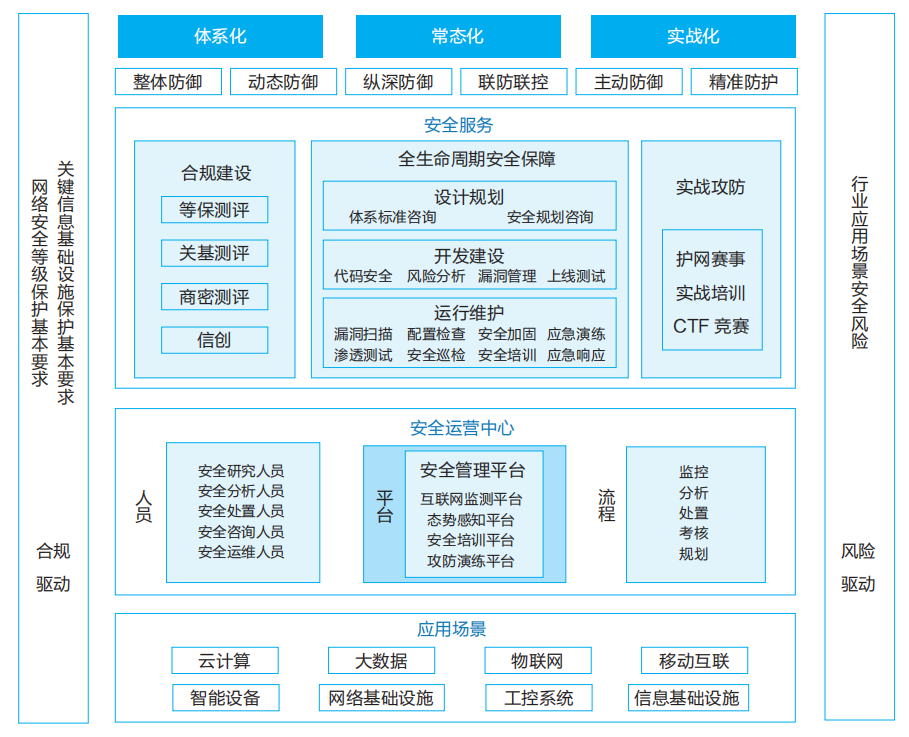

如图2所示,华中师范大学打造“三化六防”的理想防控体系主要从三个方向出发,即打通学校的各种安全要素,整合安全数据,通过实时风险数据进行决策;具备快速发现、定位威胁与风险的能力,缩短事件响应时间,提高处置效率;完善面向实战的纵深防御体系,形成面向过程的动态防御能力,建立基于情报数据的精准防御能力,打造高效一体的联防、联控机制。

图2 华中师范大学“三化六防”网络安全综合防控体系

采用PDCA循环实现理想状态

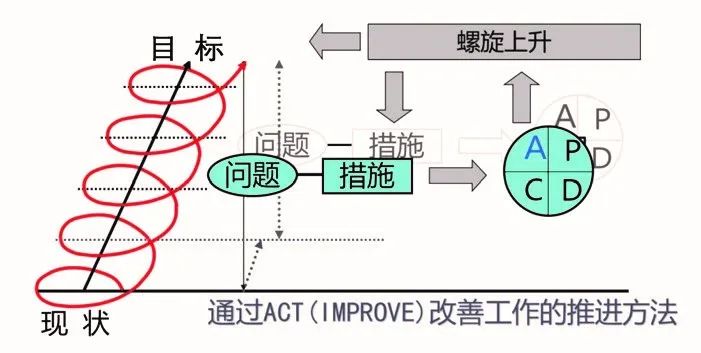

PDCA循环由美国质量管理专家沃特·阿曼德·休哈特提出,经戴明采纳、宣传,获得普及,所以又称“戴明环”。PDCA循环将质量管理分为四个阶段,即PLAN(计划)、DO(执行)、CHECK(分析)和ACT(改善)。

从当前状态开始,不断进行PDCA循环,经过多轮的风险评估和处置,螺旋提升网络安全成熟度直至达到理想的网络安全状态,如图3所示。

图3 PDCA循环提升网络安全成熟度

风险评估过程

风险评估过程主要包括风险评估准备、识别资产、识别威胁和脆弱性、识别可能性和影响等。

风险评估准备与识别资产

风险评估准备工作一般包括确定本次风险评估的范围,组建风险评估核心小组,准备业务连续性计划,确定风险接受准则,制定详细可行的工作计划表。

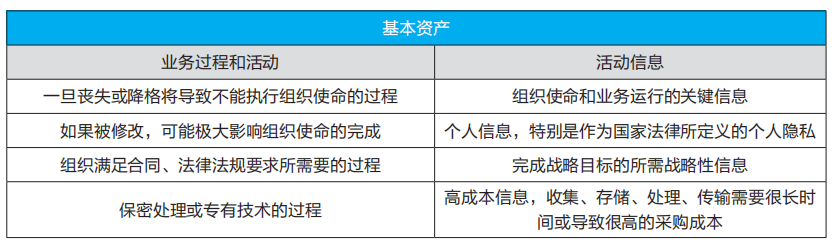

资产是指对学校有价值的东西。其中,信息资产主要包括基本资产和支持性资产。基本资产又包括业务过程和活动、活动信息(见表1)。支持性资产包括硬件、软件、网络、人员、场所和组织架构。

表1 基本资产

识别威胁和脆弱性

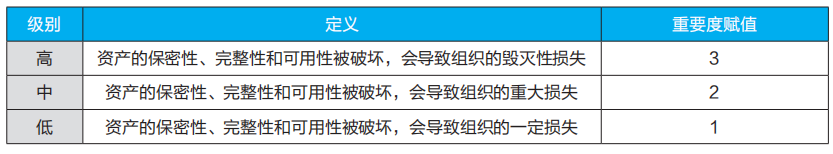

评价资产可以用定量的方法或者定性的方法。定性方法的结果是资产的重要度列表。重要度的确定往往来自于资产的安全属性(保密性、完整性和可用性),如表2所示。

表2 资产重要度

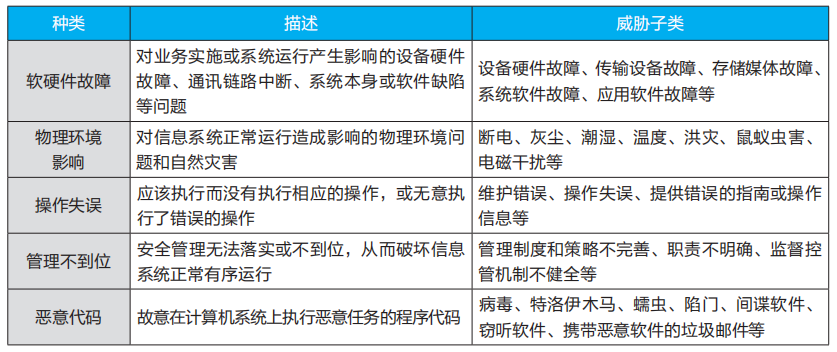

威胁是指可能对系统或组织产生损害的不期望事件的潜在原因,一种威胁分类见表3。

表3 威胁分类

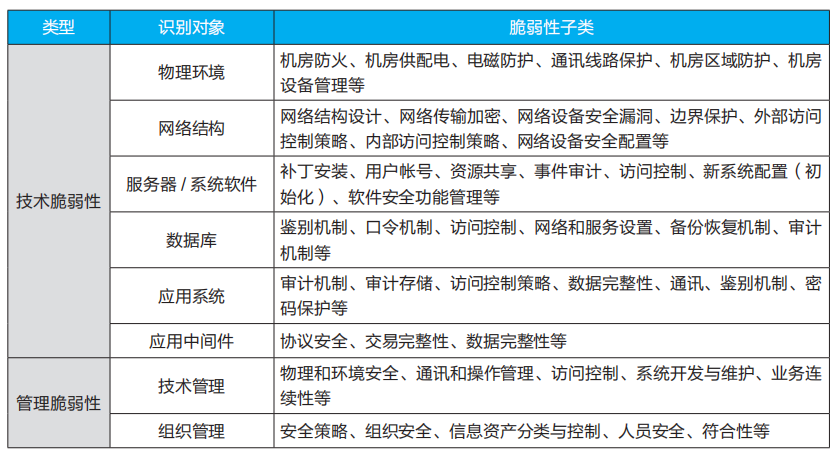

脆弱性也可称为弱点或漏洞,是资产中可能被威胁利用造成损害的薄弱环节。脆弱性可能存在于物理环境、组织、过程、人员、管理、配置、硬件、软件和信息等各个方面,脆弱性分类见表4。

表4 脆弱性分类

识别可能性和影响

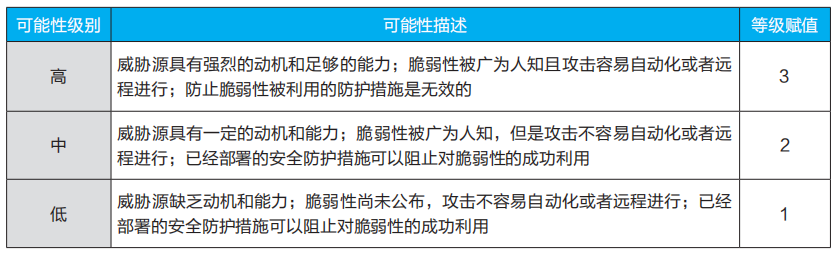

可能性级别是要说明一个脆弱性在相关环境下被威胁所利用的可能性大小等级。分多少级别并不重要,重要的是级别的定义必须表示出相对的等级,一种可能性级别见表5。

表5 可能性级别

影响级别是威胁一次成功地利用脆弱性后对组织造成的不期望后果或损失的相对等级。等级的定义方式和可能性等级定义方式类似。

此外,风险矩阵是一种能够把风险发生的可能性和伤害程度综合评估的分析方法,它是一种风险可视化的工具,如图4所示。

图4 风险矩阵

可能性和影响都分为3级,采用乘法得到风险矩阵,矩阵中不同的数值区域代表不同的风险级别,分为高、中、低3个级别。

识别现有控制措施

首先,现有技术控制措施的识别可按照四个层次进行:网络层,关注网络层面的安全技术控制措施;系统层,关注系统层面的安全技术控制措施,一般用于保护特定的系统;应用层,关注专门针对应用或自身所固有的安全技术控制措施;数据层,关注专门用于数据防护的安全技术控制措施。

其次,确定技术控制措施的有效性方式主要包括:访谈和调查,工作原理分析,无害测试。

另外,现有管理控制措施的识别和确认,可以参考信息安全管理标准或者最佳安全实践(NIST的有关手册),结合访谈和调查进行。

计算残余风险

残余风险指在实现了新增的安全控制后还剩下的风险。实际上,任何系统都是有风险的,并且也不是所有安全控制都能完全消除风险。如果残余风险没有降低到可接受的级别,则必须重复风险管理过程,以找出一个将残余风险降低到可接受级别的方法。

风险处置

风险处置的方法主要有降低风险、转移风险、规避风险、接受风险等。学校可以根据可接受的风险程度,选择不同的风险处置方法。

其中,降低风险是一种消除脆弱性或组织威胁的防护措施,学校可选取最划算或性价比最高的控制举措对风险进行缓解、降低。转移风险是把风险带来的损失转嫁给另外一个实体或组织的措施,购买保险就是风险转移的常见形式。规避风险是避免执行有风险的项目或流程,或通过控制授权消除所有风险。接受风险则是管理层对可能产生的成本/效益进行评估,并且确定对策成本远远超过风险可能造成的损失后的策略。

注:本文转载自中国教育网络。